- Полноценный почтовый сервер с iRedMail на Ubuntu

- Подготовка сервера

- Установка iRedMail

- Настройка iRedMail

- Создание пользователя

- Отключение Graylisting

- Проверяем работу сервера

- Отправка

- Получение

- Защищаем сообщения от попадания в СПАМ

- А-запись в DNS

- Создаем PTR-запись для внешнего IP-адреса

- Добавляем SPF-запись для домена

- Прописываем DKIM в DNS

- Создать другую подпись DKIM

- Политика DMARC

- Ящик abuse

- Установка сертификата

- Разрешить соединение без STARTTLS

- Отключение для SMTP

- Отключение для IMAP/POP3

- Дополнительные настройки

- Настройка лимита на объем вложения

- Аналоги iRedMail

- Как создать Linux сервер своими руками и что для этого нужно

- Установка и настройка Ubuntu Server

- Запуск терминала Linux

- Локальный Web-сервер

- Почтовый сервер

- Файловый сервер

- Терминальный сервер

Полноценный почтовый сервер с iRedMail на Ubuntu

После установки iRedMail мы получим почтовый сервер со следующими возможностями:

- Управление почтовыми ящиками с помощью веб-интерфейса.

- Поддержка виртуальных доменов и почтовых ящиков.

- Подключение к ящикам по POP3 и IMAP.

- Хранение данных в СУБД.

- Возможность работать с почтой удаленно с помощью браузера.

- Шифрование при передаче сообщений.

- Защита от СПАМа и вирусов.

- Защита сообщений от попадания в СПАМ.

Подготовка сервера

Задаем правильное имя сервера:

hostnamectl set-hostname mail.dmosk.ru

* имя сервера должно быть в формате FQDN, в противном случае мы получим ошибку > Please configure a fully qualified domain name (FQDN) in /etc/hosts before we go further.

Заданное имя сервера должно разрешаться в IP-адрес через DNS. Если на момент установки это невозможно, создадим запись в файле hosts:

Останавливаем веб-сервер apache (в данном примере будет использоваться nginx):

systemctl stop apache2

systemctl disable apache2

* если не остановить apache и попытаться установить nginx, мы получим ошибку Errors were encountered while processing: nginx-full.

Если в нашей системе настроен брандмауэр, мы должны открыть следующие порты:

iptables -I INPUT -p tcp —match multiport —dports 25,80,110,143,443,465,587,993,995 -j ACCEPT

* где мы откроем следующие порты:

- 25 — стандартный SMTP (без шифрования или через STARTTLS);

- 80 — HTTP для порталов iRedAdmin и Roundcube;

- 110 — стандартный POP3 (без шифрования или через STARTTLS);

- 143 — стандартный IMAP (без шифрования или через STARTTLS);

- 443 — защищенный HTTPS для порталов iRedAdmin и Roundcube;

- 465 — защищенный SMTP через SSL/TLS;

- 587 — защищенный SMTP через STARTTLS;

- 993 — защищенный IMAP через SSL/TLS;

- 995 — защищенный POP3 через SSL/TLS.

Для сохранения правил установим утилиту iptables-persistent:

apt-get install iptables-persistent

Установка iRedMail

Заходим на страницу iredmail.org/download.html и копируем ссылку на скачивание последней версии почтового сервера:

Теперь используем ссылку для загрузки дистрибутива на сервере:

И распаковываем скачанный архив:

tar zxvf 1.4.0.tar.gz

Переходим в каталог с распакованным установщиком:

И запускаем скрипт установки:

Запустится мастер настроек. В первом окне с приветствием ответьте Yes.

В окне Default mail storage path оставляем /var/vmail и задаем свой путь для хранения сообщений:

В следующем окне Preferred web server желательно оставить Nginx:

В окне Choose preferred backend used to store mail accounts выбираем Mariadb:

И задаем пароль для пользователя СУБД:

На следующем шаге вводим наш первый почтовый домен:

Теперь вводим пароль для управления почтовыми ящиками:

В окне Optional components выбираем все доступные компоненты:

В самом конце вводим Y, чтобы подтвердить введенные настройки.

Начнется установка почтового сервера. В зависимости от производительности, процесс может занять от 10 до 20 минут. В конце система предложит активировать брандмауэр — соглашаемся вводом Y.

После завершения, установщик даст подсказку, что необходимо перезапустить сервер для начала работы всех компонентов. Выполним перезагрузку:

Настройка iRedMail

Создание пользователя

Открываем браузер и в адресной строке вводим https://IP-адрес_сервера/iredadmin/

Откроется страница входа в панель управления. Вводим логин postmaster@dmosk.ru и пароль (пароль и домен dmosk.ru — данные, которые мы вводили при установке iRedMail).

Создадим первого пользователя. Для этого переходим по Add — User:

Заполняем поля и создаем пользователя:

Отключение Graylisting

Graylisting — мощное оружие против СПАМа, но с существенным минусом — все входящие сообщения, отправленные с определенного домена в первый раз будут приходить с задержкой. На момент тестирования это создает массу неудобств.

Для отлючения серого списка, добавляем права на редактирование следующему файлу:

chmod u+w /opt/iredapd/settings.py

После открываем его:

Находим перечисление плагинов:

plugins = [«reject_null_sender», «reject_sender_login_mismatch», «greylisting», «throttle», «amavisd_wblist», «sql_alias_access_policy»]

И вырезаем greylisting.

chmod u-w /opt/iredapd/settings.py

systemctl restart iredapd

Проверяем работу сервера

Для проверки сервера можно выполнить тестовую отправку и получения писем.

Отправка

Открываем браузер и в адресной строке вводим https://IP-адрес_сервера/mail/

Откроется панель для работы с почтой — вводим логин и пароль от созданного пользователя (логин должен быть с доменом, в нашем примере, test1@dmosk.ru)

Нажимаем Написать сообщение и отправляем тестовое сообщение на один из своих адресов:

Получение

Для возможности получать письма, необходимо прописать в DNS для нашего домена запись типа MX.

Пример такой записи:

MX 10 mail.dmosk.ru

* где MX — тип; 10 — приоритет (таких записей может быть несколько); mail.dmosk.ru — имя нашего почтового сервера (на данное имя необходима также запись типа А).

После создания такой записи необходимо подождать от 1 до 8 часов, так как настройки DNS могут применяться не сразу.

Защищаем сообщения от попадания в СПАМ

Чтобы другие почтовые системы не принимали наши письма за СПАМ, выполняем следующие рекомендации:

А-запись в DNS

Для FQDN-имени почтового сервера должна быть создана А-запись в DNS. Пример записи:

mail.dmosk.ru A 90.156.242.197

Создаем PTR-запись для внешнего IP-адреса

Она должна вести на имя сервера (в данном примере, mail.dmosk.ru). Чтобы создать такую запись, нужно написать обращение Интернет-провайдеру или хостеру виртуальной машины. Пример записи:

171.23.222.83.in-addr.arpa name = mail.dmosk.ru

* данная запись соответствует IP-адресу 83.222.23.171.

Добавляем SPF-запись для домена

Эта запись создается в DNS для домена, от которого идет отправка сообщений. Пример:

dmosk.ru text = «v=spf1 +mx -all»

Прописываем DKIM в DNS

Для начала, смотрим ключ, который был сформирован во время установки iRedMail:

dkim._domainkey.dmosk.ru. 3600 TXT (

«v=DKIM1; p=»

«MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDHNu0ZlYkq8pKsp131jnoZ+Ief»

«zcSP1WxGzGQXssg3yiRGBlqsRGBnnKgitrsPYTZbzqqL+/rW0ptGNhAqfTWHvMia»

«+f4RSMLJPMREFtakVEZvTIK5iZvxuCZpVhvM6ldadTLAxbcupX38yMfJV73EwCHK»

«d2mdqfW+emSW/paUwQIDAQAB»)

Копируем DKIM и создаем в DNS запись TXT. Пример:

dmosk.ru text = «v=DKIM1; p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDHNu0ZlYkq8pKsp131jnoZ+IefzcSP1WxGzGQXssg3yiRGBlqsRGBnnKgitrsPYTZbzqqL+/rW0ptGNhAqfTWHvMia+f4RSMLJPMREFtakVEZvTIK5iZvxuCZpVhvM6ldadTLAxbcupX38yMfJV73EwCHKd2mdqfW+emSW/paUwQIDAQAB»

Создать другую подпись DKIM

Генерируем новый ключ:

amavisd-new genrsa /var/lib/dkim/dmosk2.ru.pem 1024

* где dmosk2.ru — новый домен, для которого мы сгенерируем подпись dkim.

* некоторые системы не работают с ключами более чем 1024 бит.

Задаем права на созданный файл:

chown amavis:amavis /var/lib/dkim/dmosk2.ru.pem

chmod 0400 /var/lib/dkim/dmosk2.ru.pem

Открываем конфигурационный файл amavisd

dkim_key(‘dmosk.ru’, «dkim», «/var/lib/dkim/dmosk.ru.pem»);

И добавляем радом с ней новую. Получится так:

dkim_key(‘dmosk.ru’, «dkim», «/var/lib/dkim/dmosk.ru.pem»);

dkim_key(‘dmosk2.ru’, «dkim», «/var/lib/dkim/dmosk2.ru.pem»);

Теперь находим строчку:

@dkim_signature_options_bysender_maps = ( <

.

«dmosk.ru» => < d =>«dmosk.ru», a => ‘rsa-sha256’, ttl => 10*24*3600 >,

И также после нее добавляем новую. Должно получиться:

@dkim_signature_options_bysender_maps = ( <

.

«dmosk.ru» => < d =>«dmosk.ru», a => ‘rsa-sha256’, ttl => 10*24*3600 >,

«dmosk2.ru» => < d =>«dmosk2.ru», a => ‘rsa-sha256’, ttl => 10*24*3600 >,

Политика DMARC

Данная политика определяет, что делать с письмом, которое не проходит проверку. Подробнее о DMARC.

Для создания данной политики необходимо в DNS добавить TXT запись, примерно, такого содержания:

_dmarc.dmosk.ru. 3600 IN TXT «v=DMARC1; p=quarantine; sp=none; pct=100; fo=0; rua=mailto:postmaster@dmosk.ru»

* данная запись означает, что все письма, которые не прошли проверку, необходимо отправить в карантин, а отчет написать на ящик postmaster@dmosk.ru.

Ящик abuse

По аналогии с тем, как мы создавали тестовую учетную запись, необходимо создать ящик abuse@. На данный ящик могут приходить жалобы на СПАМ. Стоит время от времени просматривать его (или настроить переадресацию), и реагировать на жалобы.

Установка сертификата

Вместе с iRedMail создается самоподписный сертификат, которому по умолчанию, не доверяют другие системы. Если мы хотим, чтобы пользователи не видели предупреждений об использовании потенциально не безопасного сертификата, можно установить последний, выданный акредитованным центром сертификации. Мы же рассмотрим, как получить для iRedMail бесплатный сертификат от Let’s Encrypt (подробнее в статье получение сертификата от Let’s Encrypt).

Откроем на редактирование файл:

. и добавим в секцию server (выше include):

root /var/www/html;

index index.php index.html;

/.well-known <

root /usr/share/nginx/html;

allow all;

>

Перечитаем конфиг nginx

systemctl reload nginx

Устанавливаем утилиту для получения сертификата:

apt-get install certbot

Для нашего удобства, создаем переменную с нашим доменом, для которого мы будем получать сертификат:

И получаем сертификат командой:

certbot certonly —webroot —agree-tos —email postmaster@dmosk.ru —webroot-path /usr/share/nginx/html/ -d $DOMAIN

* подробнее параметры описаны в статье получение сертификата от Let’s Encrypt. Обратите внимание, что в данном примере мы получим сертификат для узла mail.dmosk.ru.

Удаляем старые сертификаты:

И создаем симлинки на полученные:

ln -s /etc/letsencrypt/live/$DOMAIN/fullchain.pem /etc/ssl/certs/iRedMail.crt

ln -s /etc/letsencrypt/live/$DOMAIN/privkey.pem /etc/ssl/private/iRedMail.key

* cert.pem и iRedMail.crt — открытые ключи (public); privkey.pem и iRedMail.key — закрытые (private); $DOMAIN — переменная, которая содержит наш домен.

Перезапускаем службы nginx, postfix и dovecot:

systemctl reload nginx postfix dovecot

Для автоматического продления сертификата создаем в cron задачу:

0 0 * * 1,4 /usr/bin/certbot renew && systemctl reload nginx postfix dovecot

Разрешить соединение без STARTTLS

После установки iRedMail, система будет требовать от клиента безопасного соединения по TLS. При необоходимости, можно отключить данную возможность.

Отключение для SMTP

Открываем конфигурационный файл postfix:

Задаем следующие настройки:

.

smtpd_sasl_auth_enable = yes

smtpd_sasl_security_options = noanonymous

#smtpd_tls_auth_only = yes

.

* где smtpd_sasl_auth_enable разрешает или запрещает аутентификацию; smtpd_sasl_security_options — дополнительные опции для аутентификации; smtpd_tls_auth_only — разрешает соединение SMTP только по TLS. В данном примере мы разрешаем аутентификацию, запрещаем анонимные соединения и комментируем опцию, которая требует только безопасного соединения.

systemctl restart postfix

Отключение для IMAP/POP3

Открываем конфигурационный файл dovecot:

Задаем следующие настройки:

ssl = yes

disable_plaintext_auth = no

* где disable_plaintext_auth запрещает аутентификацию без защиты; ssl задает опцию защиты (в данном примере, разрешить, но не требовать).

systemctl restart dovecot

Дополнительные настройки

Настройка лимита на объем вложения

По умолчанию, допустимый размер отправляемого вложения, отправленного через iRedMail может быть размером не больше 15 Мб. Для увеличения этого порога вводим команду:

postconf -e «message_size_limit = 52428800»

* в данном примере выставлен лимит в 50 мб.

Аналоги iRedMail

Бесплатных аналогов данной системы, на данный момент, не существует. Максимум, можно самостоятельно настроить что-то подобное, установив все компоненты вручную.

Из платных готовых почтовых систем можно отметить:

- Microsoft Exchange Server (на Windows).

- Zimbra (на Linux).

Источник

Как создать Linux сервер своими руками и что для этого нужно

Чтобы создать терминальный, файловый (FTP) или почтовый сервер на Linux, надо уметь работать в этой операционной системе. Иначе разобраться будет сложно. ОС не нужен мощный компьютер. Потому что она не расходует лишние ресурсы на графическое оформление. Дистрибутивы Линукса можно развернуть даже на старом ПК. Поэтому для создания различных серверов часто используют Linux или Ubuntu Server.

Об этом написано много различной литературы. Некоторые книги о Линуксе насчитывают тысячу страниц. Работать придётся через терминал и все команды вводить вручную. Но всё же вы сможете сделать небольшой Linux-сервер своими руками, который будет включать файловое хранилище, Web-сервисы и почтовый протокол.

Установка и настройка Ubuntu Server

Ubuntu Server создана на базе операционной системы Linux. Для её работы не нужен современный процессор, хорошая видеокарта или большой объём оперативной памяти. С Линукс можно развернуть сервер даже на старом ноутбуке. И в нём будут все нужные компоненты: почта, FTP, Web.

Скачать образ диска с Linux можно с сайта Ubuntu.ru. Выбирайте любую версию с Server (не Desktop!). Загрузка будет проходить через Torrent-клиент. Этот образ надо записать на болванку или флешку (с помощью LiveUSB). Также можно воспользоваться виртуальным приводом.

У Ubuntu упрощённый интерфейс. В нём нет никаких графических излишеств. Эта ОС прекрасно подходит, чтобы сделать Linux-сервер своими руками. С ней ресурсы компьютера будут использоваться для нужд домена. Ведь ей для работы нужно совсем немного.

Её установка проходит так:

- Выберите язык и регион, в котором проживаете.

- Придумайте имя администратора. Оно используется для управления сервером.

- Также задайте имя пользователя в поле «Username for your account». Под этим аккаунтом вы будете общаться с техподдержкой Ubuntu.

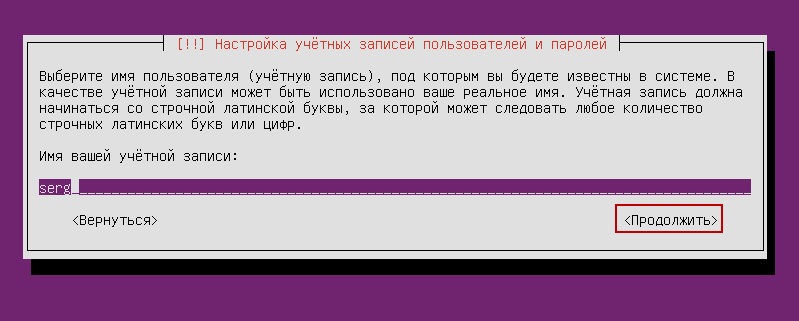

Указываем имя пользователя в Ubuntu

- Введите пароль. Подтвердите его.

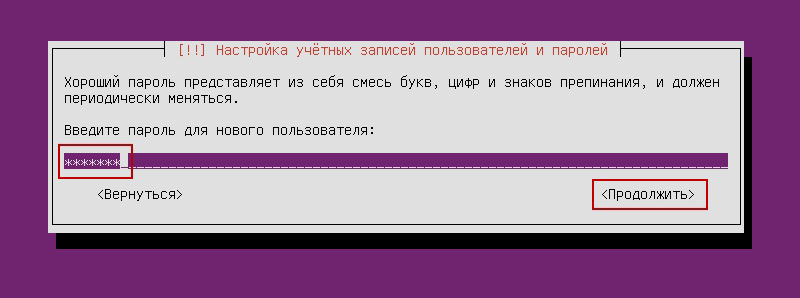

Вводим пароль учетной записи

- Укажите домен, если он есть. На нём будут находиться все сервисы: файловый (FTP), почтовый, хостинг для сайтов и так далее.

- Подождите, пока установится система.

- После этого она предложит дополнительные компоненты.

Вот список того, что необходимо для сервера Linux и его полноценной работы:

- Open SSh. Используется для удалённого администрирования. Пригодится, если вы решите управлять сервисом с другого компьютера. Тогда на ПК с Линуксом можно будет отключить монитор и видеоадаптер.

- LAMP. Комплекс утилит Linux, который включает Apache (Web-сервер). MySQL (базы данных) и PHP (язык программирования для CMS). Эти компоненты нужны для создания управляющего интерфейса.

Далее указано то, что устанавливать необязательно. Выбор дистрибутивов опционален и зависит от того, что вы хотите в итоге получить.

- Samba file server. Позволяет настроить обмен файлами между компьютерами. Если вам нужен FTP-сервер, выберите этот пункт.

- Virtual Machine host. Устанавливайте, если собираетесь пользоваться возможностями виртуализации.

- Print server. Сетевые принтеры.

- DNS server. Система доменных имён. С ней можно распознать IP-адрес по имени компьютера и наоборот.

- Mail server. Почтовый сервер.

- PostgreSQL database. Объектно-реляционные базы данных.

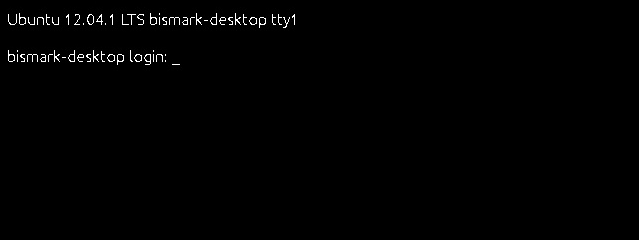

Выберите то, что вам нужно, и подтвердите установку. При первом запуске надо будет ввести логин администратора и пароль. Откроется консоль. Она похожа на командную строку Windows или интерфейс операционной системы MS DOS.

Изначально вам надо будет проверить наличие обновлений. Введите команду «Sudo apt-get update» или «Sudo apt-get upgrade» без кавычек. После апдейта можно заняться настройкой всех компонентов серверов: FTP, почтового, Веб.

Для Ubuntu существует псевдографический интерфейс — Midnight Commander. Это аналог оболочки Norton Commander, которая разработана для системы MS DOS. С таким интерфейсом легче работать — всё нагляднее, чем в консоли.

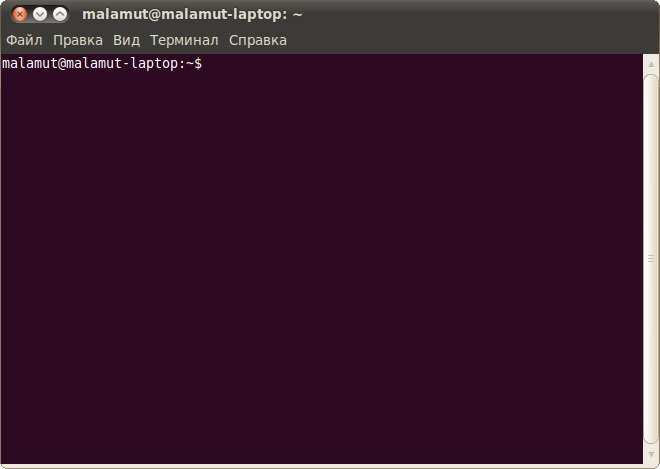

Запуск терминала Linux

В современных Linux вместо консоли используется терминал. Чтобы в него зайти:

- Откройте «Приложения».

- Нажмите «Стандартные».

- Там будет «Терминал».

Терминал в Linux

В него можно вводить команды так же, как в Ubuntu Server.

- Чтобы установить компоненты LAMP (если их ещё нет), надо последовательно ввести команды «sudo apt-get update», «sudo apt-get install tasksel» и «sudo tasksel install lamp-server». После каждой нажимайте Enter.

- Чтобы загрузить Open SSh, введите «sudo apt-get install openssh-server».

- Чтобы поставить Samba file server, напишите «sudo apt-get install samba».

При установке MySQL из пакета LAMP нужно будет задать пароль администратора, для SQL.

Локальный Web-сервер

Для создания Web у сервера должен быть свой выделенный IP. Тогда после установки LAMP по этому IP-адресу будет доступна тестовая страница Apache. Это и есть будущий Веб. В дальнейшем на него можно будет поставить FTP, базы данных, почтовый протокол. Для настройки Web-сервера:

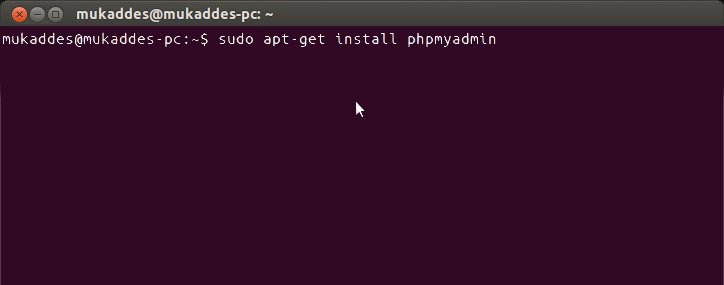

- Установите phpMyAdmin. Для этого в терминале или в консоли введите друг за другом введите «sudo apt-get install phpmyadmin»

Команда «sudo apt-get install phpmyadmin»

- И потом «sudo service apache2 restart».

- Компонент загрузится. Apache будет перезагружен. Дальнейшие действия зависят от версии операционной системы.

Если у вас Ubuntu 13.1 и выше, используйте команды:

- sudo ln -s /etc/phpmyadmin/apache.conf /etc/apache2/conf-available/phpmyadmin.conf

- sudo a2enconf phpmyadmin

- sudo /etc/init.d/apache2 reload

Вбивайте их последовательно друг за другом, после каждой нажимайте Enter.

В Ubuntu 16.04, нужны другие указания:

- sudo apt-get install php-mbstring php-gettext

- sudo phpenmod mcrypt

- sudo phpenmod mbstring

- sudo systemctl restart apache2

После их ввода и автоматического перезапуска службы по адресу http://[iP сервера]/phpmyadmin будет доступен веб-интерфейс.

- Конфигурация и данные о ней находятся в папке сервера Apache «etc/apache2/». Apache2.conf — конфигурационный файл для дистрибутива

- В директориях «mods-available»/«sites-available» и «mods-enabled»/«sites-enabled» находятся моды и сайты.

- В Ports.conf расписаны прослушиваемые порты.

- Если вы добавите после команды «sudo /etc/init.d/apache2» слово «Stop», Apache приостановит работу. Если «Start» — снова запустится. Если «Restart» — перезагрузится.

- Чтобы самостоятельно выбирать путь для сохранения сайтов, последовательно введите в терминал «sudo a2enmod rewrite» и «sudo a2enmod userdir».

Каждый раз после внесения каких-либо изменений надо перезапускать службу командой «Restart».

Почтовый сервер

Чтобы создать почтовый сервер на Линукс, у вас уже должен быть зарегистрирован домен. Также нужно иметь статический IP.

- Установите компонент Postfix. Для этого наберите в консоли «sudo apt-get postfix».

- Когда он загрузится, напишите команду «sudo /etc/initd/postfix start». Сервис начнёт работать.

- В Postfix уже прописаны параметры, которые нужны для полноценной работы с протоколом SMTP. Но всё же не помешает небольшая настройка.

- Откройте файл /etc/postfix/main.cf.

- Найдите в нём значение «mydomain =». После знака «=» напишите имя домена.

- Потом отыщите «myhostname =». И введите имя машины.

- Теперь почтовый сервер может отправлять письма другим компьютерам, которые находятся с ним в одной сети. Чтобы он мог посылать корреспонденцию и на другие домены в интернете, в файле «main.cf» найдите строчку «inet_interfaces =». Поставьте после неё слово «all».

- В переменной «mynetworks =» пропишите диапазон адресов всех компьютеров вашей подсети (например, 127.0.0.0/8).

Не рекомендуется открывать доступ к серверу извне. Такие «публичные» ресурсы очень часто используются для рассылки спама. Из-за этого ваш домен может оказаться в чёрном списке у других почтовых сервисов.

Если служба настроена верно, и выполнены все условия (постоянный IP-адрес, зарегистрированный домен), то Server сможет принимать и отправлять корреспонденцию. Если запись MX вашего домена ссылается на ваш хост.

Чтобы посмотреть логи ресурса, используйте команду «tail -f /var/log/mail/info». Чтобы получить от него сообщение, введите «mailq».

Файловый сервер

FTP-сервер Linux может понадобиться для обмена документами и загрузки файлов. Существует несколько версий таких ресурсов: vsFTPd, Samba, proFTPd.

Подробнее остановимся на vsFTPd. Его можно установить и запустить одной командой — «sudo apt-get install vsftpd». Дальнейшие настройки зависят от ваших предпочтений и от того, какой сервис вы хотите сделать. Для изменения параметров могут понадобиться права администратора.

Команда «sudo apt-get install vsftpd»

- Сразу после загрузки программы система создаёт нового пользователя и добавляет в домашнюю директорию папку, которая предназначена для работы с серверным хранилищем. Также в каталоге «etc» появляется файл «ftpusers». Туда можно добавлять пользователей, которым запрещён доступ к файлам.

- После установки лучше сменить директорию, в которой должны находиться файлы, в папку «var». Для этого от имени администратора напишите команду «usermod -d /var/ftp ftp && rmdir /home/ftp».

- Создайте новую группу пользователей. Например, «userftp». Напечатайте в консоли «addgroup userftp».

- Добавьте в неё новый аккаунт (для простоты назовём пользователя и группу одинаково). Используйте команду «useradd -a /var/ftp -g userftp userftp». Она заодно создаёт пользователя. Чтобы включить в группу уже существующий никнейм, вместо «useradd» напишите «usermod».

- Надо придумать пароль новому пользователю. Введите в терминале «passwd userftp».

- Напечатайте «chmod 555 /var/ftp && chown root:userftp /var/ftp», чтобы предоставить аккаунту доступ к корневой папке файлового сервера.

- Теперь создайте публичную директорию. Последовательно введите «mkdir /var/ftp/pub» и «chown userftp:userftp /var/ftp/pub».

Изначально FTP запускается в автономном режиме. У неё есть скрипт, который играет роль демона. При такой функциональности доступно несколько команд. Они вводятся после строки «sudo service vsftpd».

Команда «sudo service vsftpd»

- Stop и Start. Отключение и включение.

- Restart и Reload. Перезапуск. Нужен для применения новых настроек. Разница между командами в том, что во второй перезагрузка происходит без полного отключения.

- Status. Информация о состоянии.

Дальнейшая настройка сервера заключается в переписывании файла конфигурации, который находится в etc/vsftpd.conf. У него простая и понятная структура. Разобраться в нём достаточно просто. Хотя для этого нужны определённые знания. Перед изменением этого файла имеет смысл сделать его резервную копию. Чтобы в случае выявления ошибок можно было всё восстановить. Введите команду «cp /etc/vsftpd.conf /etc/vsftpd_old.conf» и информация будет сохранена.

После этого можно приступать к редактированию.

- В параметре «listen=» напишите «YES». Тогда сервер будет работать в независимом режиме.

- «Local_enable» разрешает вход локальным пользователям.

- «Write_enable» даёт им доступ в домашние каталоги.

- «Anonymous_enable». Можно ограничить права анонимных пользователей, если поставить «NO». Также есть опция «no_anon_password» — анонимные входят без пароля. Её тоже можно запретить.

Если вы хотите делать публичный сервер, то после строки «listen» надо добавить несколько дополнительных параметров.

- «Max_clients». Количество одновременных соединений.

- «Idle_session_timeout» и «data_connection_timeout». Таймауты сессии.

- «Ftpd_banner». Приветственное сообщение для посетителей. Можно написать, к примеру, «Hello!».

Терминальный сервер

Терминальный сервер на Linux предназначен для предприятий и офисов, все компьютеры в которых объединены в одну сеть. Очень удобно, когда с любого ПК (если у него есть доступ) организации можно зайти на терминал. Это открывает большие возможности для удалённого администрирования.

Для такой задачи подходит LTSP — Linux Terminal Server Project. Программа есть в стандартном пакете Ubuntu. Чтобы её установить:

- Введите команду «ltsp-server-standalone».

- Потом напишите «apt-get update && apt-get install ltsp-server-standalone».

- Подождите, пока всё загрузится и обновится.

- Теперь надо поставить клиентскую систему. Напечатайте «ltsp-build-client».

- Затем «ltsp-build-client -dist trusty -arch i386 -fat-client-desktop lubuntu-desktop».

- Используйте команду «debootstrap», и дистрибутив автоматически развернётся в директорию «opt/ltsp/i386».

Linux Server может работать даже на слабых ПК. Поэтому его очень часто используют для создания серверов и удалённого администрирования. На этой операционной системе делают почтовые сервисы, FTP-хранилища, терминалы.

Источник