- Прослушивание GSM с помощью HackRF

- Большой FAQ по перехвату мобильной связи: IMSI-кетчеры и как от них защититься

- Содержание статьи

- WARNING

- Что такое IMSI-перехватчик?

- Когда появились первые IMSI-перехватчики?

- Как IMSI-перехватчики монополизируют доступ к мобильнику?

- Ассортимент продаваемых перехватчиков вызывает уважение. А что насчет кустарных поделок?

- Могу ли я стать жертвой «случайного перехвата»?

- Как IMSI-перехватчик может отслеживать мои перемещения?

- Могут ли они слушать мои звонки?

- Продолжение доступно только участникам

- Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

- Прослушивают всех: взлом GSM-сетей из эфира

Прослушивание GSM с помощью HackRF

В качестве предисловия хотел бы сказать, что перехват трафика в публичных сетях является незаконным во многих странах, поэтому описанные действия должны применяться только в отношении своей домашней сети или сетей, разрешение на подобную деятельность в которых было получено законным путем.

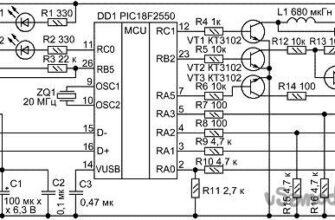

Не так давно я изучал возможности HackRF по анализу трафика GSM сетей, синхронизирующий сигнал устройства несколько плавает, но в любом случае результатом будет доступ к различным системным сообщениям. Далее я предполагаю, что у вас установлен linux с gnuradio, а также вы являетесь счастливым обладателем hackrf. Если нет, вы можете использовать live cd, информация о котором есть в разделе «Программное обеспечение» форума. Это отличный вариант, когда hackrf работает прямо «из коробки».

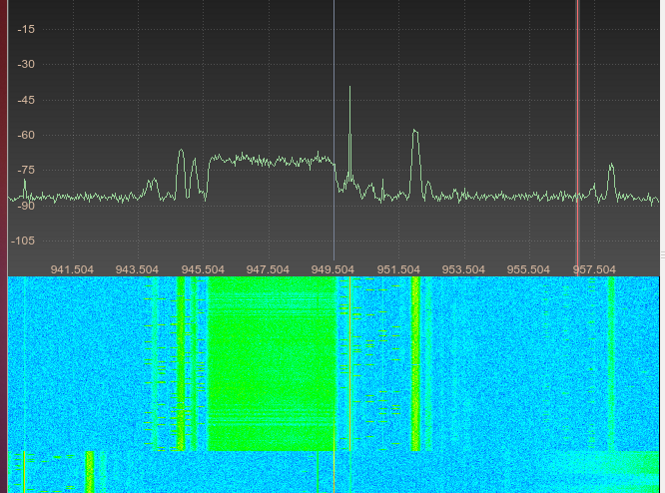

Сначала нам необходимо определить частоту местной GSM станции. Для этого я использовал gprx, который включен в состав live cd. После анализа частот в районе 900 МГц вы увидите что-то вроде этого:

Вы можете увидеть постоянные каналы на 952 МГц и на 944.2 МГц. В дальнейшем эти частоты будут отправными точками.

Теперь же с помощью следующих команд мы должны установить Airprobe.

git clone git://git.gnumonks.org/airprobe.git

git clone git://git.gnumonks.org/airprobe.git

cd airprobe/gsmdecode

./bootstrap

./configure

make

cd airprobe/gsm-receiver

./bootstrap

./configure

make

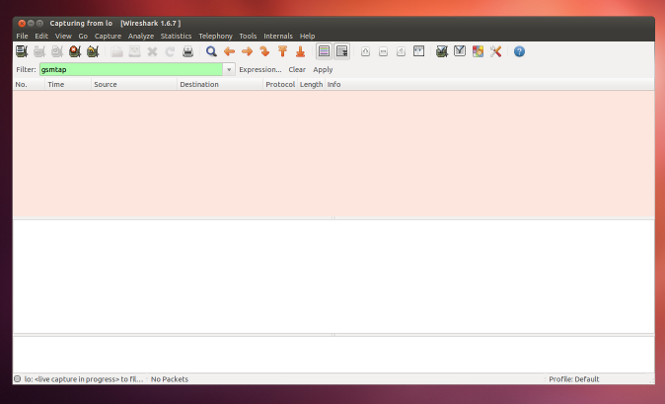

Установка завершена. Теперь мы можем принимать GSM сигнал. Запустим wireshark с помощью команды

В качестве приемного устройства выберите «lo», а в качестве фильтра выберите gsmtap, как показано на следующем рисунке:

Теперь вернитесь в терминал и введите

cd airprobe/gsm-receiver/src/python

./gsm_receive_rtl.py -s 2e6

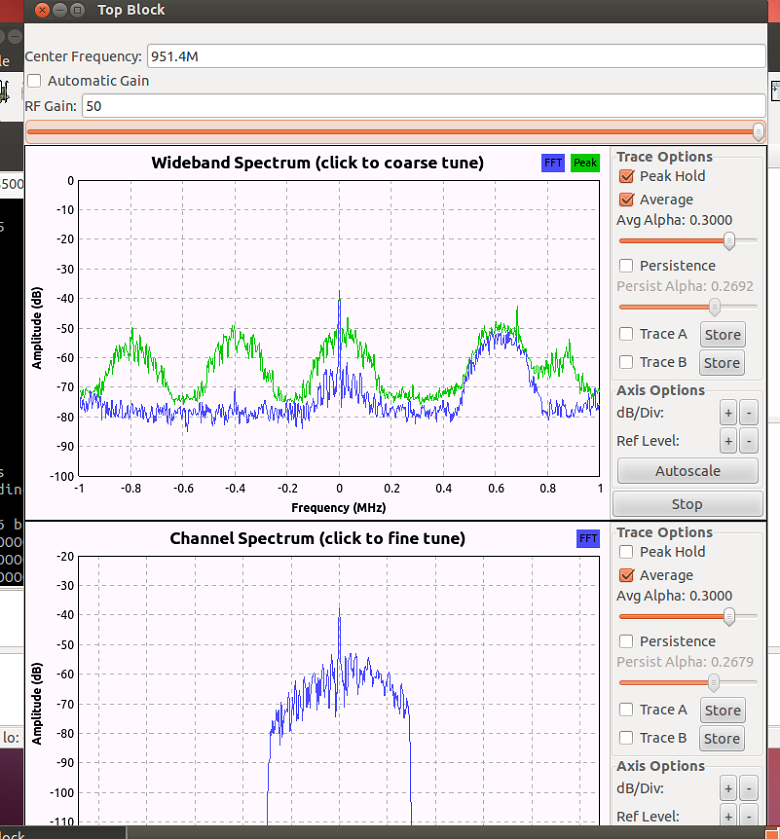

Откроется всплывающее окно, и вам необходимо будет отключить автоматический сбор, а также перевести слайдер на максимум. Далее вводим GSM частоты, полученные ранее, в качестве средней частоты.

Также выбираем пиковое и среднее значения в секции опций трассировки, как показано далее:

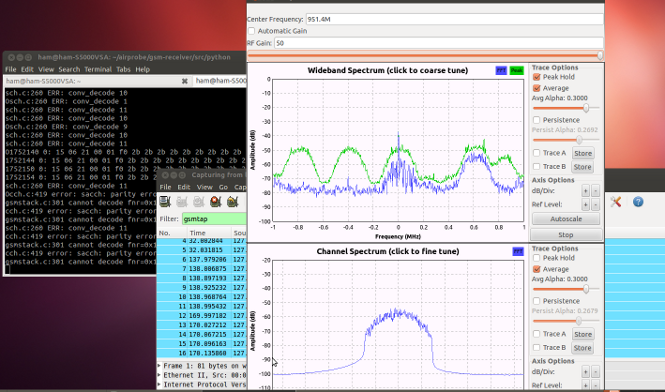

Вы увидите, что только сигнал верной последовательности (синий график) местами выходит за пиковое значение (зеленый график), тем самым показывая, что это постоянный канал. Теперь нужно начать декодирование. В окне нажимаем на середину этого самого частотного скачка. Вы можете увидеть ошибки, но это нормально. Я начал получать данные таким способом:

Теперь вы можете заметить, что gsm-данные приходят в wireshark. Как я упоминал в начале статьи, синхронизирующий сигнал плавает, поэтому для поддержания заданной частоты вам необходимо продолжать кликать на схему. Тем не менее, программа работает довольно хорошо. Как бы смешно это не звучало, но, обернув ваш hack rf в полотенце (или что-то подобное), вы повысите термальную стабильность синхронизирующего сигнала и уменьшите разброс. Сам по себе этот способ наверняка не покажется вам очень полезным, но я думаю, как минимум, он показывает огромный потенциал HackRF.

Источник

Большой FAQ по перехвату мобильной связи: IMSI-кетчеры и как от них защититься

Содержание статьи

WARNING

Чрезмерно активные действия в радиочастотном спектре требуют специального допуска и лицензирования; игнорируя данный факт, ты автоматически попадаешь в категорию «плохих парней» (подробности — здесь).

Что такое IMSI-перехватчик?

Это такое устройство (размером с чемодан или даже всего лишь с телефон), которое использует конструктивную особенность мобильников — отдавать предпочтение той сотовой вышке, чей сигнал наиболее сильный (чтобы максимизировать качество сигнала и минимизировать собственное энергопотребление). Кроме того, в сетях GSM (2G) только мобильник должен проходить процедуру аутентификации (от сотовой вышки этого не требуется), и поэтому его легко ввести в заблуждение, в том числе чтобы отключить на нем шифрование данных. С другой стороны, универсальная система мобильной связи UMTS (3G) требует двусторонней аутентификации; однако ее можно обойти, используя режим совместимости GSM, присутствующий в большинстве сетей. Сети 2G по-прежнему широко распространены — операторы используют GSM в качестве резервной сети в тех местах, где UMTS недоступна. Более глубокие технические подробности IMSI-перехвата доступны в отчете научно-исследовательского центра SBA Research. Еще одно содержательное описание, ставшее настольным документом современных киберконтрразведчиков, — это статья «Ваш секретный скат, больше вовсе не секретный», опубликованная осенью 2014 года в Harvard Journal of Law & Technology.

Когда появились первые IMSI-перехватчики?

Первые IMSI-перехватчики появились еще в 1993 году и были большими, тяжелыми и дорогими. «Да здравствуют отечественные микросхемы — с четырнадцатью ножками. и четырьмя ручками». Изготовителей таких перехватчиков можно было пересчитать по пальцам, а высокая стоимость ограничивала круг пользователей — исключительно государственными учреждениями. Однако сейчас они становятся все более дешевыми и все менее громоздкими. Например, Крис Пейдж построил IMSI-перехватчик всего за 1500 долларов и представил его на конференции DEF CON еще в 2010 году. Его версия состоит из программируемого радио и бесплатного программного обеспечения с открытым исходным кодом: GNU Radio, OpenBTS, Asterisk. Вся необходимая разработчику информация находится в открытом доступе. А в середине 2016 года хакер Evilsocket предложил свою версию портативного IMSI-перехватчика всего за 600 долларов.

Как IMSI-перехватчики монополизируют доступ к мобильнику?

- Обманывают твой мобильник, заставляя его думать, что это единственное доступное соединение.

- Настраиваются таким образом, что без посредничества IMSI-перехватчика ты не можешь сделать вызов.

- Подробнее о монополизации читай в публикации научно-исследовательского центра SBA Research: IMSI-Catch Me If You Can: IMSI-Catcher-Catchers.

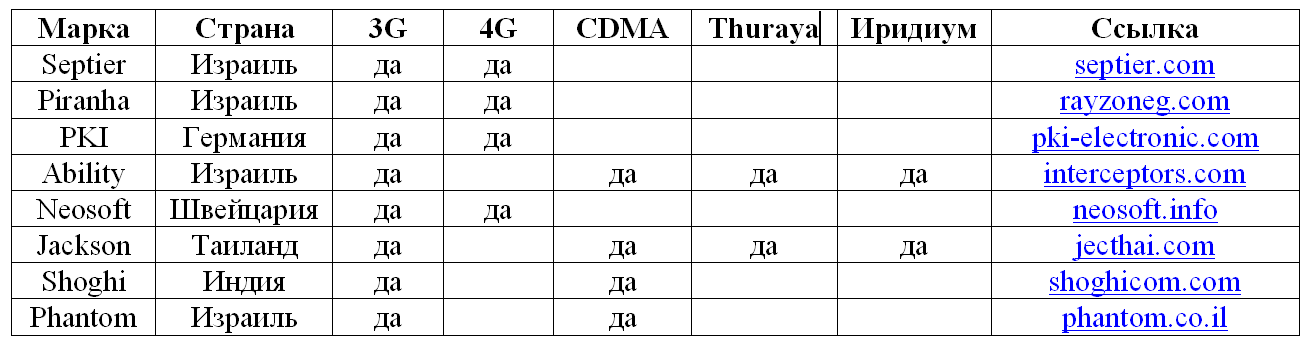

Ассортимент продаваемых перехватчиков вызывает уважение. А что насчет кустарных поделок?

- Сегодня (в 2017 году) предприимчивые технические специалисты изготавливают IMSI-перехватчики, пользуясь доступными в открытой продаже высокотехнологичными коробочными компонентами и мощной радиоантенной, и затрачивают при этом не больше 600 долларов (см. версию IMSI-перехватчика хакера Evilsocket). Это что касается стабильных IMSI-перехватчиков. Но есть и экспериментальные, более дешевые, которые работают нестабильно. Например, в 2013 году на конференции Black Hat была представлена версия нестабильного IMSI-перехватчика, общая стоимость аппаратных компонентов которого составила 250 долларов. Сегодня подобная реализация обошлась бы еще дешевле.

- Если вдобавок учесть, что современная западная высокотехнологичная военная техника имеет открытую архитектуру аппаратного обеспечения и открытый код программного обеспечения (это сегодня обязательное условие, чтобы обеспечить совместимость разрабатываемых для военных нужд программно-аппаратных систем), — у разработчиков, заинтересованных в изготовлении IMSI-перехватчиков, есть все козыри для этого. Об этой современной тенденции военного хай-тека можно почитать в журнале Leading Edge (см. статью «Преимущества SoS-интеграции», опубликованную в февральском выпуске журнала за 2013 год). Не говоря уже о том, что недавно Министерство обороны США выразило свою готовность заплатить 25 миллионов долларов подрядчику, который разработает эффективную систему для радиоидентификации (см. апрельский выпуск ежемесячного журнала Military Aerospace, 2017). Одно из основных требований, предъявляемых к этой системе, — должны быть открытыми ее архитектура и компоненты, из которых она будет состоять. Таким образом, открытость архитектуры — это сегодня обязательное условие совместимости разрабатываемых для военных нужд программно-аппаратных систем.

- Поэтому изготовителям IMSI-перехватчиков даже большой технической квалификацией обладать не нужно — нужно только уметь подобрать комбинацию уже существующих решений и поместить их в одну коробку.

- Кроме того, современная — дешевеющая непомерными темпами — микроэлектроника позволяет вместить свою кустарную поделку не только в одну коробку, но даже (!) в один чип (см. описание концепции SoC) и даже более того — настроить внутричиповую беспроводную сеть (см. описание концепции NoC по той же ссылке), которая приходит на смену традиционным шинам передачи данных. Что уж говорить об IMSI-перехватчиках, когда в открытом доступе сегодня можно найти даже технические подробности об аппаратных и программных компонентах суперсовременного американского истребителя F-35.

Могу ли я стать жертвой «случайного перехвата»?

Вполне возможно. Имитируя сотовую вышку, IMSI-перехватчики прослушивают весь локальный трафик — куда в числе прочего попадают и разговоры невинных прохожих (читай «откровения старшей сестры Большого Брата»). И это любимый аргумент «адвокатов неприкосновенности частной жизни», выступающих против использования IMSI-перехватчиков силовыми структурами, которые применяют это высокотехнологичное оборудование для выслеживания преступников.

Как IMSI-перехватчик может отслеживать мои перемещения?

- Чаще всего IMSI-перехватчики, используемые местными силовыми структурами, применяются для трассировки.

- Зная IMSI целевого мобильника, оператор может запрограммировать IMSI-перехватчик, чтобы он связывался с целевым мобильником, когда тот находится в пределах досягаемости.

- После подключения оператор использует процесс картографирования радиочастот, чтобы выяснить направление цели.

Могут ли они слушать мои звонки?

- Это зависит от используемого IMSI-перехватчика. Перехватчики с базовой функциональностью просто фиксируют: «в таком-то месте находится такой-то мобильник».

- Для прослушивания разговоров IMSI-перехватчику требуется дополнительный набор функций, которые производители встраивают за дополнительную плату.

- 2G-вызовы прослушиваются легко. IMSI-перехватчики для них доступны уже более десяти лет.

- Стоимость IMSI-перехватчика зависит от количества каналов, рабочего диапазона, типа шифрования, скорости кодирования/декодирования сигнала и от того, какие радиоинтерфейсы должны быть охвачены.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Источник

Прослушивают всех: взлом GSM-сетей из эфира

Как можно прослушивать разговоры, не имея доступа к SIM-карте, и чем еще грозят подобные действия злоумышленников.

В прошлый раз мы остановились на том, что существует легенда о «перехвате ключей из эфира» — мол, можно сделать клон SIM-карты, даже не имея к ней физического доступа. Пусть даже и временный клон. Однако ключ Ki хранится только в SIM-карте и базе данных оператора — и никуда никогда не передается. В чем же соль?

Теоретически, конечно, злоумышленник может установить фейковую базовую станцию с мощным сигналом и имитировать от ее имени запросы на генерацию ответа SRES, отправляя различные варианты случайного числа RAND (если вы успели подзабыть, что значат эти термины, стоит почитать первую часть этого сериала). Таким образом он сможет в конечном итоге вычислить Ki методом криптоанализа — точно так же, как если бы у него был физический доступ к SIM-карте.

Однако этот способ довольно сложен в том смысле, что криптоанализ занимает определенное время и требует большого количества запросов — за это время абонент вполне может уйти от поддельной базовой станции, и злоумышленнику придется бегать за ним с чемоданчиком. Впрочем, если речь идет о целенаправленной атаке на конкретного абонента, то установить такое оборудование на ночь рядом с его жилищем вполне можно — вопрос только в версии алгоритма шифрования: если это достаточно защищенный COMP128v2, то может и не получиться.

На самом деле «эфирные» атаки имеют своей целью в первую очередь прослушивание разговоров. Как мы помним, весь эфир шифруется (кроме случаев принудительного отключения шифрования на время операций спецслужб), чтобы нельзя было просто так взять и получить доступ к чужому разговору. Для этого используется алгоритм A5 с 64-битным ключом. Он существует в двух версиях: более сложной A5/1 и более простой A5/2, не имеющей ограничений на экспорт в страны вероятного противника (вы, наверное, догадались, входит ли в этот список Россия).

При этом даже в A5/1 ключ на самом деле не 64-битный, а 54-битный, потому что первые 10 бит ключа всегда нулевые — ради простоты. А протокол A5/2 специально сделан таким образом, чтобы спецслужбам, работающим на территории других стран, было легко его вскрыть.

Раньше взлом A5/1 был возможен только путем перебора ключей на уже записанных файлах и занимал настолько много времени, что к моменту расшифровки переданная информация с большой долей вероятности теряла бы актуальность. На современных компьютерах (вернее, уже даже не современных — метод взлома был показан в 2010 году) это происходит за несколько секунд с помощью так называемых радужных таблиц, которые позволяют быстро подобрать нужный ключ. Сами таблицы занимают около 1,7 ТБ: сегодня быстрые SSD-накопители достаточной для их размещения емкости легкодоступны и сравнительно дешевы.

При этом злоумышленник работает полностью в пассивном режиме, ничего не передавая в эфир, благодаря чему его практически невозможно обнаружить. А нужны для этого всего лишь программа Kraken с радужными таблицами, мощный ноутбук и немного модифицированный телефон системы «Нокия-с-фонариком»: после этого можно слушать всех подряд и читать чужие SMS-сообщения, а также блокировать их прохождение либо видоизменять их содержимое (очередной привет всем, кто считает двухфакторную аутентификацию одноразовыми паролями по SMS невероятно надежным способом защиты).

Вы можете десять раз подряд выговорить «двухфакторная аутентификация»? И мы нет 🙁 http://t.co/whFhIx5Cpb #security #безопасность

Кроме того, наличие ключа позволяет перехватывать звонки, выдавая себя за жертву. И наконец, вишенка на торте: динамическое клонирование. Злоумышленник инициирует запрос исходящего вызова в сеть одновременно с сессией радиосвязи с жертвой. Когда сеть присылает запрос на авторизацию, атакующий перенаправляет его жертве, получает ответ и пересылает его в сеть, при этом получая возможность вычислить и ключ Kc. Теперь можно закрыть сессию с жертвой и продолжить собственную сессию с сетью.

Это позволяет совершать звонки за счет жертвы, а также выполнять другие действия — например, отправку SMS на короткие номера для списания небольших сумм со счета (с последующим выводом через партнерские программы контент-провайдеров). Именно так была реализована та легендарная атака в Москве, когда злоумышленники в микроавтобусе приезжали в людное место и массово создавали подобные «временные клоны» для списания небольших сумм.

SIM-карта сокровищ: как потерять все, потеряв один лишь телефон — http://t.co/ElKB4U1unJ

Долгое время они оставались незамеченными — с точки зрения сети действия совершались совершенно легитимными абонентами, — и вычислить их удалось лишь по большому количеству запросов одного и того же платного контента от разных абонентов в зоне действия одной и той же базовой станции.

Для шифрования пакетного трафика (GPRS/EDGE) используется другой ключ Kc (не тот, что для голоса), вычисляемый, однако, по аналогичным алгоритмам GPRS-A5, он же GEA (GPRS Encryption Algorithm): они именуются GEA1, GEA2 и GEA3. Так что перехватить можно и трафик мобильного Интернета. Впрочем, сейчас, когда для его передачи используются преимущественно сети 3G и LTE, эта проблема перестала быть настолько актуальной. С другой стороны, передачу данных в 2G — из-за дешевизны «железа» — по-прежнему используют многие телематические устройства, в том числе, например, банкоматы, платежные терминалы и так далее.

Защититься от подобных атак можно было бы переходом на более современный алгоритм шифрования A5/3, который не взламывается с помощью радужных таблиц. Однако операторы не спешат этого делать: во-первых, это стоит денег и не приносит дополнительного дохода (то есть нужно потратить деньги инвесторов на что-то неприбыльное — это мало кто любит). Во-вторых, в большом количестве мобильных телефонов алгоритм A5/3 или не реализован вообще, или реализован некорректно, что вызывает сбои при работе.

В-третьих, реализация A5/3 никак не мешает прослушивать разговоры с помощью фейковой базовой станции, которая может принудительно заставить телефон использовать менее сложный алгоритм, что позволит получить ключ (а ключ во всех алгоритмах один и тот же!). Коли так, то зачем прилагать лишние усилия? В-четвертых, это дорого. В-пятых, это дорого.

Впрочем, все атаки, о которых мы рассказали, потихонечку становятся вчерашним днем. В ближайшем будущем классические SIM-карты уступят место виртуальным SIM и eSIM, в которых решена часть проблем с безопасностью.

Источник