Делаем копию карты-пропуска по фото

Однажды мне срочно понадобилось попасть в один бизнес-центр с пропускной системой в виде турникетов, открывающихся при помощи карт-пропусков. Человек, у которого находился в этот момент пропуск, был далеко, передать мне его он не мог, а оформление новой карты в силу бюрократических особенностей заняло бы много времени.

С чем мы имеем дело

Итак, человек с пропуском находится далеко, считывателя для бесконтактных карт у него с собой конечно же нет, но есть телефон, на который можно сделать фотографию карты.

По фото карта была опознана как EM-Marin, она же EM4100. Эти бесконтактные карты работают на частоте 125 КГц и содержат номер (далее — ID) размером 40 бит или 5 байт, который записывается на карту еще на заводе и не может быть изменен. Какой-либо защиты от чтения или копирования в них нет. Для создания дубликатов этих карт используются заготовки T5577 и EM4305, которые свободно продаются.

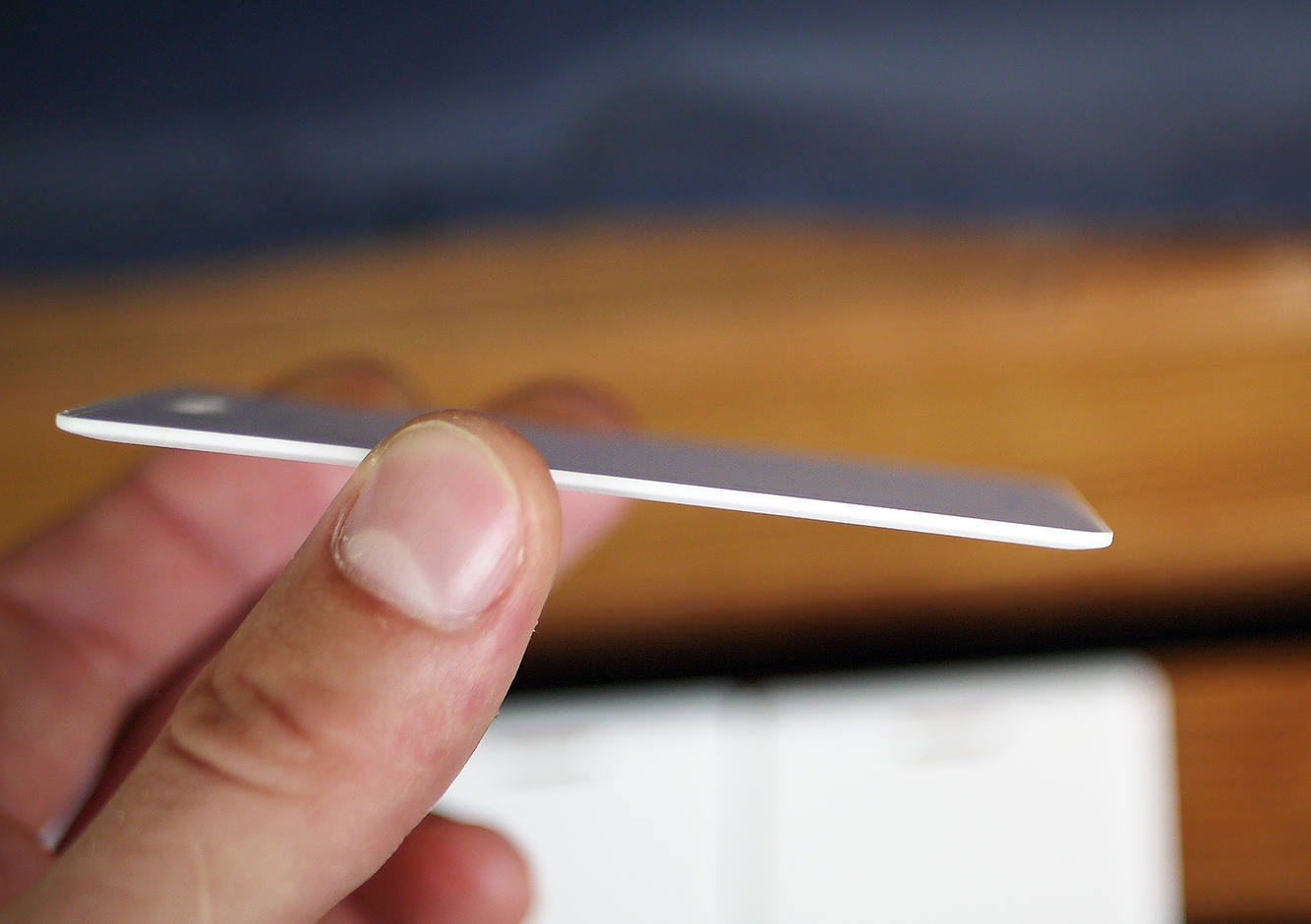

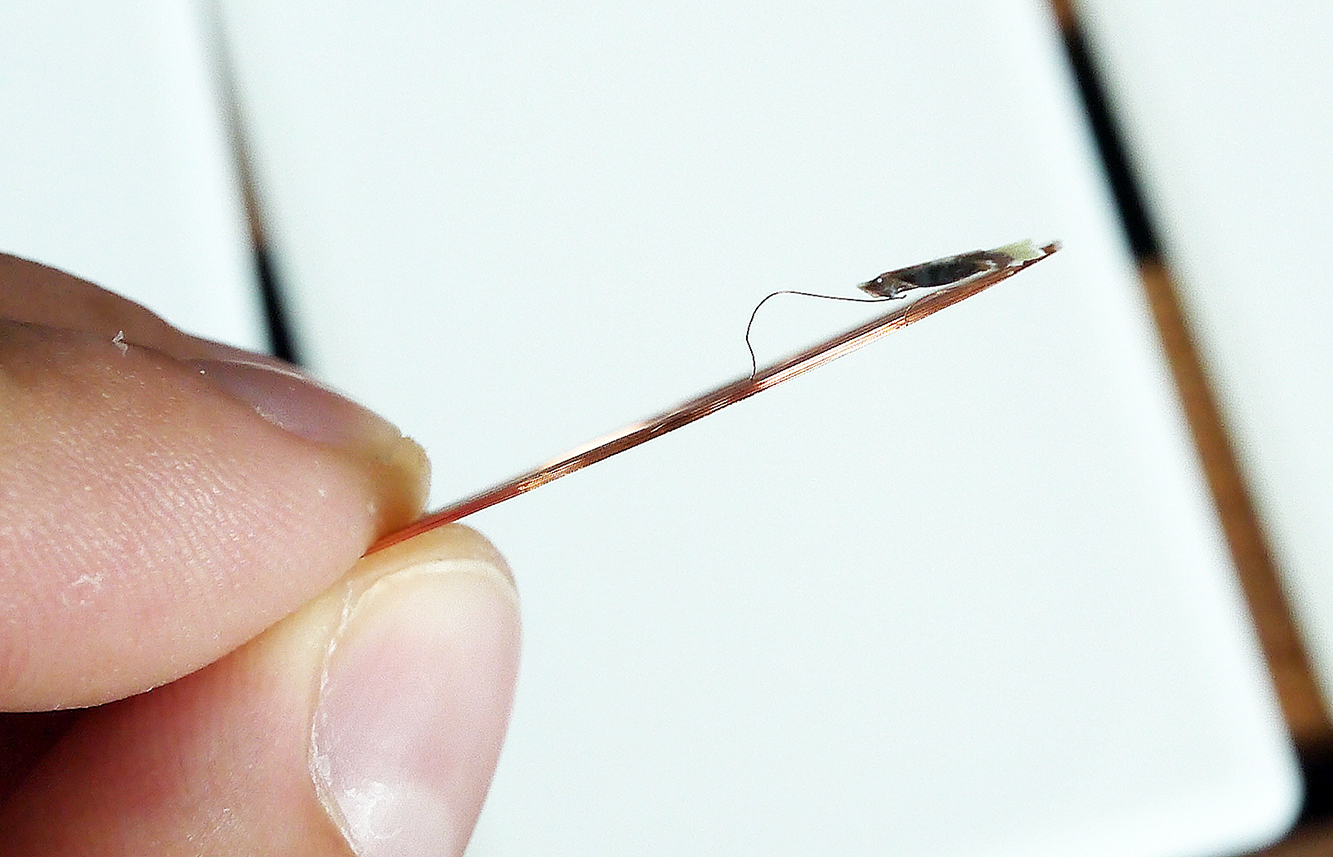

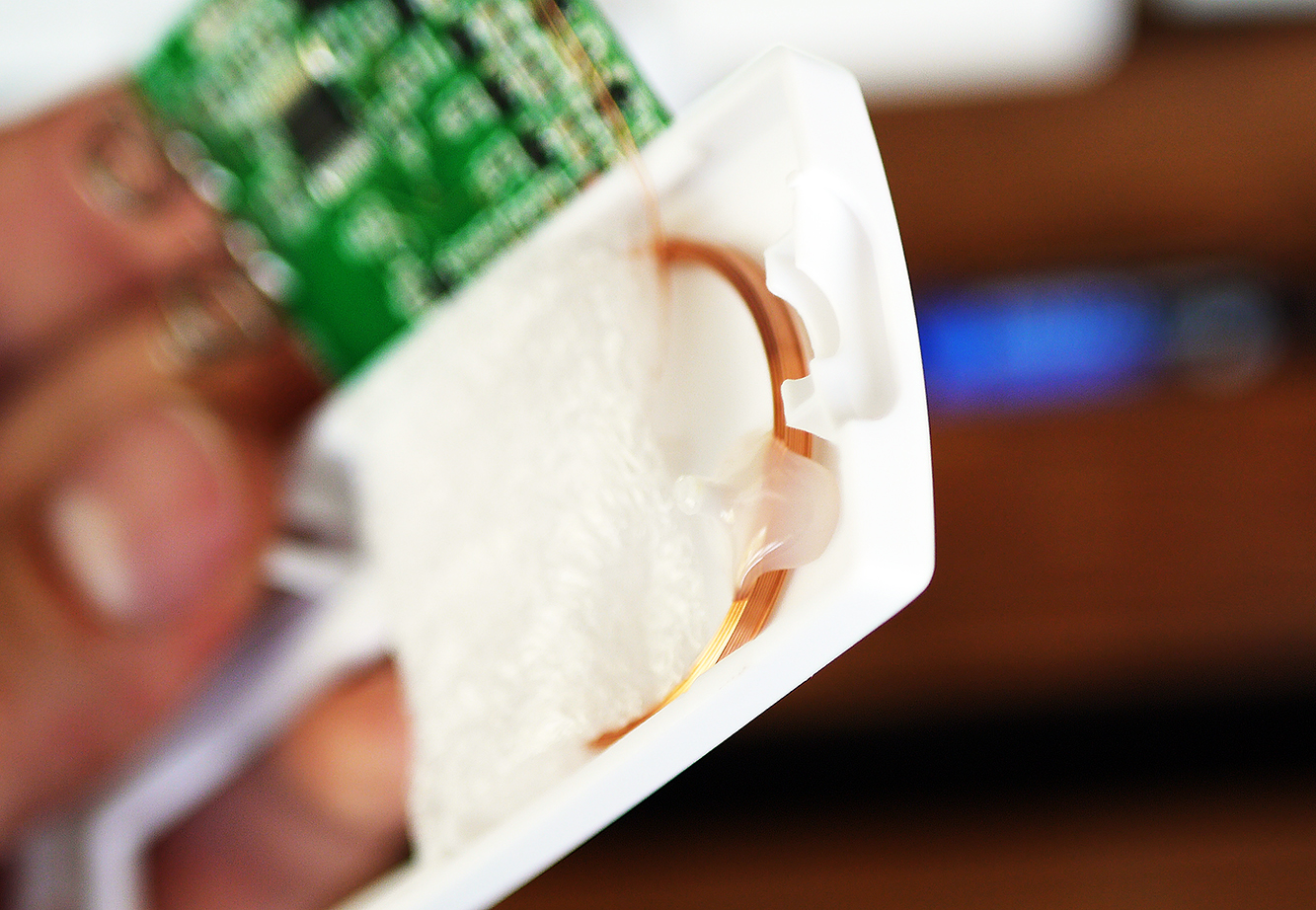

Перезаписываемые карты-болванки выглядят как обычная пустая пластиковая карта в форм-факторе кредитки, а не перезаписываемые (с прошитым на заводе серийным номером) чуть толще и на лицевой стороне у них нанесен текст, состоящий из нескольких групп десятичных цифр. Встречаются и карты в виде брелков.

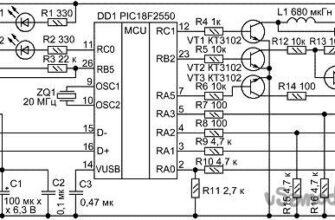

Для записи таких карт потребуется соответствующий копировщик. Я использую Proxmark3, но можно взять любой другой, который может работать с T5577 и позволяет ввести ID карты вручную. Или же вовсе использовать эмулятор, тогда можно обойтись без болванок.

Карта не имеет своего источника питания, оно поступает со считывателя «по воздуху», как в беспроводных зарядках. Считыватель генерирует электромагнитное поле, карта улавливает его через антенну и включается. Далее карта модулирует поле и начинает циклически передавать свой ID, который улавливается считывателем, связь при этом односторонняя.

Как именно передаются данные с карты: сперва идет преамбула из 9 бит «1», затем передается 1 байт Version Number, 2 байта Facility Code и 2 байта уникального номера карты, периодически следуют биты контроля четности. Взято по ссылке, там кстати еще неплохое описание протокола (на английском).

В самом простом варианте построения СКУД считыватель сам является контроллером доступа – сравнивает ID карты с номерами в памяти и принимает решение об открытии замка или турникета. В системах посложнее он отправляет эту информацию на контроллер по какому-либо интерфейсу.

Эксперимент

Итак, на карте нанесены некие цифры. Было логично предположить, что это и есть ее ID. Для того, чтобы это выяснить, я взял данные аналогичной карты, получилось следующее:

После преобразования ID из HEX в DEC, получилось 317840976040, что не похоже на цифры с карты. Спойлер: если бы я сделал наоборот, и конвертировал цифры с карты в шестнадцатеричный формат, то я добился бы успеха сразу, но тогда эта статья была бы не такой содержательной 🙂

Размышляя над тем, что еще оно может значить, я вспомнил, что Proxmark помимо ID карты показывает еще кое-какие данные:

Ага, 0013396136 и 204.26792 — это именно то, что написано на карте!

Но ведь на ней хранится всего лишь 5 байт, значит эти числа должны вычисляться из ID по некому алгоритму ридером или его клиентом. К счастью, Proxmark – open-source проект, его исходные коды доступны на гитхабе . Я сделал поиск в репозитории по строке «DEZ 10» и нашел функцию cmdlfem4x.c.

Из кода выше становится ясно, что эти числа – части ID карты:

0013396136 (DEZ 10) – первые 4 байта, если считать от младшего к старшему.

204.26792 (DEZ 3.5C) – третий байт отдельно (он же Facility Code) и непосредственно 2 байта серийного номера карты.

Таким образом, по цифрам на карте можно восстановить часть ее ID. Но как быть, если известны 4 байта, а требуется 5? И если четвертый байт имел значение 0 на всех считанных мной картах, то пятый байт всегда ненулевой. Перебирать этот байт в конкретном случае не вариант — не хочется вызывать подозрения у охраны.

Тут я вспомнил, что СКУД в этом бизнес-центре установлен достаточно давно, поэтому я предположил, что там может использоваться для передачи данных популярный, но устаревший Wiegand-26. Этот протокол предназначен для связи считывателя с контроллером, и позволяет передавать за одну посылку 24 бита данных и 2 бита четности, итого 3 байта полезной нагрузки. Это означает, что ID карты не передается полностью и неизвестный пятый байт никак в идентификации не участвует и может быть рандомным.

Стоит отметить, что некоторые современные считыватели все же читают и сравнивают старший байт карты, в таком случае придется перебирать 255 комбинаций, но это можно сделать за приемлемое время, особенно если использовать эмулятор.

Ну что же, теперь осталось проверить на практике все изыскания выше. Для создания копии карты я взял заготовку T5577 и записал на нее полученный ID (пятый байт — случайный):

Получилась почти полная копия карты с фото, отличается только старший байт. Для уверенности можно еще раз ввести команду lf search и проверить, совпадают ли DEZ 10 и DEZ 3.5C с цифрами на оригинальной карте.

После этого я записал уже преобразованный аналогичным образом ID нужного мне пропуска.

Как и ожидалось, карта считалась корректно, турникет щелкнул, мигнул зеленым индикатором.

Пост-скриптум

Если вы отвечаете за безопасность, то скорее всего, все описанное в этой статье не будет для вас новостью. В противном случае все же не стоит преждевременно рвать волосы на теле. Проблема кроется в том, что данный формат карт изначально не обеспечивает высокого уровня безопасности. Эти карты не поддерживают каких-либо механизмов аутентификации и шифрования, следовательно могут быть скопированы в любой момент подходящим считывателем. На серьезных объектах, таких как банки, дата-центры и хранилища ядерных боеголовок, вместо EM-Marin применяются более защищенные форматы карт (по крайней мере, хочется в это верить). Например, это семейство MIfare, где карты разделены на сектора с индивидуальными ключами чтения и записи, а некоторые карты этого стандарта поддерживают даже алгоритм шифрования AES. Ну и не стоит забывать про дополнительные методы контроля доступа.

В любом случае, не копируйте чужие карты без согласия их владельцев.

Источник

Дубликатор RFID 125 кГц: делаем дубликаты пропусков, домофонных ключей и т. д.

Дубликатор позволяет сделать копию ключа от домофона, пропуска, причем можно сделать в другом корпусе (браслет, капсула, пуговица, брелок)

В комплект входит:

дубликатор

брелоки — 6шт

карты — 6шт

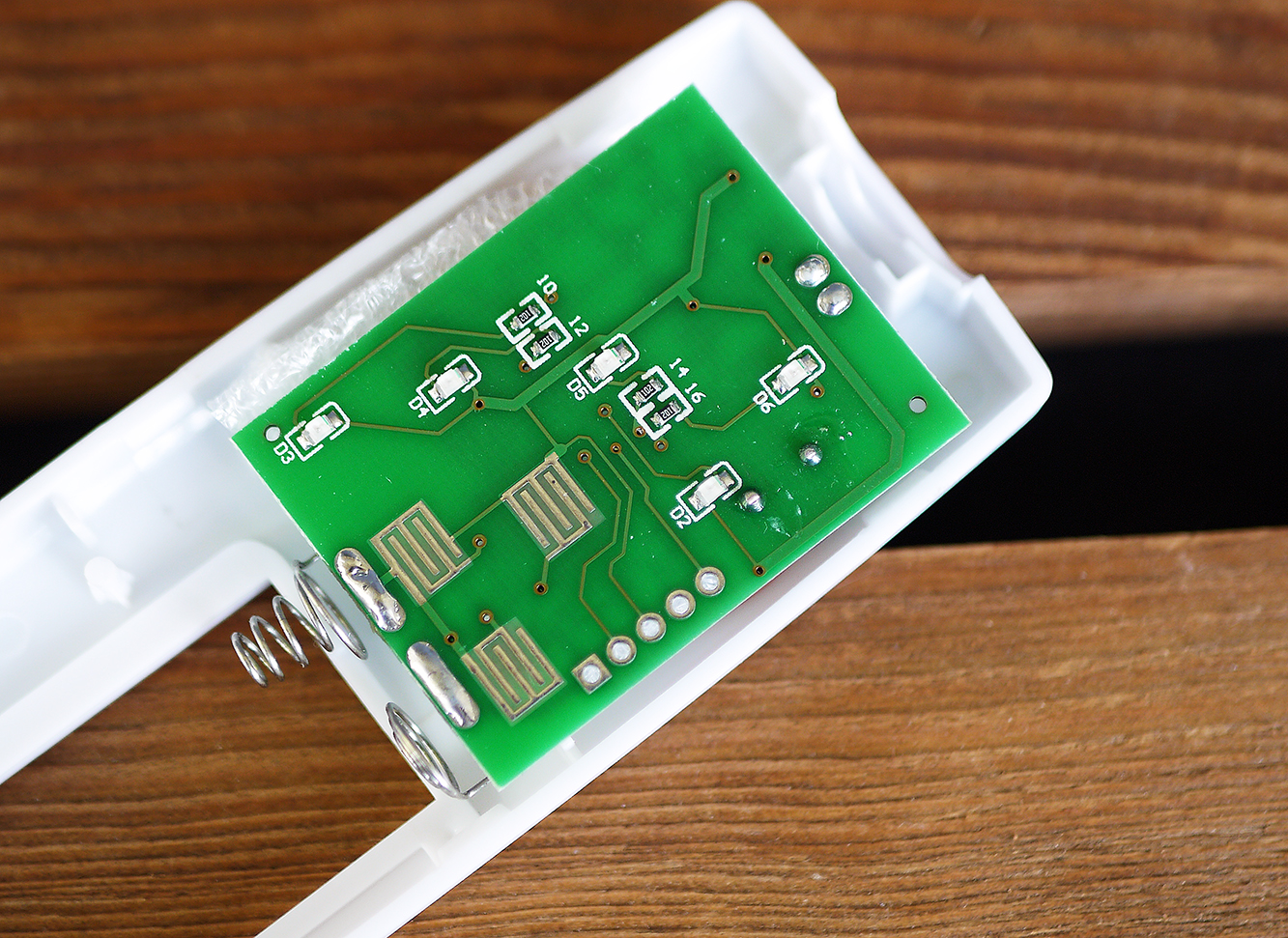

Дубликатор сделан в форме пульта дистанционного управления. Корпус выполнен из пластика. Есть три кнопки и четыре светодиода.

Питается дубликатор от двух батареек ААА (в комплект поставки не входят)

Серой кнопкой переключаются частоты в kHz, у нас распространена частота 125 kHz. Красной клавишей производится считывания информации с нужной карты, а синей производится запись на перезаписываемую карту (брелок).

Брелоки стандартные, такие обычно используются для домофонов

Внутри дубликатор выглядит так

Работает просто, прикладываем к нужному ключу, считываем, прикладываем к новому ключу и записываем.

Снял видео работы

Если считываемый ключ чистый, то дубликатор не издает звуковых сигналов. Так можно определить чистые ключи от записанных.

Есть много разных вариантов ключей, это и брелоки и капсулы, браслеты и пуговицы и многое другое.

Дубликатор, с комплектацией как в обзоре, можно сейчас купить со скидкой 15% (купон берите под ценой)

КУПИТЬ

Источник

изготовление магнитного пропуска, самостоятельно — это возможно?

язабан

Это RFID, он содержит в себе маленькую флешку. Просто попроси админов, чтобы старый код удалили из базы, а новый выдали.

Изготовить свой можно, скопировать чужой — нет. Там шифрование.

Подделать? Там шифрование.

Вообще есть вроде бы у кулибиных разных аппараты такие, которые дублируют магнитные пропуска. Ими иногда пользуются, когда надо тачку с гаражей укатить.

Во-первых это не рфид, а нфц.

А во-вторых он содержит в себе ещё и маленький компьютерик, который сначала проверяет авторизованность, и только потом отдаёт кусочек данных.

Изготовить свой можно, скопировать чужой — нет. Там шифрование.

Зависит от типа. Шифрование встречается очень редко и стоит дорого. Обычно там тупейший RFID, который можно скопировать.

типо ссылки запрещены, или что?

Собственно, сабж заключался в том — чем такое копируется, и где делается?

Ну поищи как в домашних условиях изготовить карту EM Marine, она в розницу 10 руб стоит, сделай новый пропуск, если положено. ха, есть оказывается и болванки для записи http://www.alezia.ru/product.php?id_product=4110

Вот конкретно в этих белых плоских шнягах шифрование есть.

Я этой пластмассы слишком много админил и разрабатывал, чтобы не узнавать её по внешнему виду.

И не лечится вообще никак?

У меня есть 2 таких вот пропуска:

— их нужно каким-то образом в 1 запихать. Есть ли ручное приспособление, с помощью которого это можно сделать прямо на месте?

//конец цитаты с тостера

конечно есть подручное приспособление! Смотай оба пропуска синей изолентой!! будет один пропуск!

О, там целая система. Когда мне заводят 1 пропуск на 2 КПП — он работает 1 на обе. Когда забыл дома или потерял (походу я сейчас именно потерял), тогда приходится сначала на 1м кпп брать первый пропуск гостевой.. потом на 2м кпп второй гостевой пропуск отдавая первый, а когда уходишь — наоборот. Так что проблема, со скотчем, нерешаемая.. 🙂

Походу тебя с этой работы попрут, будешь сидеть в будке и копии брелков делать раз такой вумный 🙂

Китайцы могли и брутфорсилку запихать туда и базу дефолтных ключей от популярных СКД, а могли и не пихать.

Приедет — расскажешь.

Вот лучше валить с такой работы, где такой геморрой с пропусками.

Ибо сделать такую карточку на программаторе админа с доступом к ключам — делов на три секунды.

вместо того, чтобы ослаблять безопасность предприятия (ведь, если пропуск потерян, значит, он у кого-то теперь есть), пойди, и пройди весь гемор по получению нового пропуска и отзыву старого — впредь внимательнее будешь.

изготовление магнитного пропуска, самостоятельно — это возможно? (комментарий) — этого товарища поддерживаю 🙂

А в чем собственно прикол? Если я не хочу лишний раз людей напрягать своей забывчивостью.

Я пока не нашел более интересную и с минимальным количеством гемора — то, что мне бы лучше всего подошло, хотя бы с текущим уровнем достатка. Увы. Как найду — сразу же уволюсь.

Надо будет мне напомнить. okay_finger соб. mail даш. ru — где-то в Ноябре 2014 🙂

Не будь тряпкой, эти люди сами себя напрягли, когда систему контроля доступа поставили.

Нет. На маилсру я не пишу принципиально.

Заведи себе нормальную.

Ты уверен, что у тебя пропуск на 125кГц?

И ты уверен, что, заметив копию настоящего ключа, тебя не посодють за подделку?

Типа эта General и типа ссылки без описания

Скорее уж уволят.. уверен, что нет. Фигней им зачем страдать? Там упоротых нет людей, насколько мне известно.

«общий форум для технических вопросов, не подходящих в другие группы» — я не увидел ни одной ветки в которую бы этот вопрос подошел.

«ссылки без описания» — в следующей инкарнации вопросов, по идее, станут с таковыми.

Зайди в любой ларек по изготовлению ключей, где копируют RFID таблетки и спроси у них.

Источник

Эмуляция пропусков и других БСК через NFC

Добрый день всем.

Имеется смартфон с поддержкой NFC (Nokia). Интересует возможность эмуляции БСК или того же пропуска через турникет на проходной в здание.

Есть ли нативная поддержка этого в девайсе и, в случае положительного ответа, какой софт для этого нужен?

Для NFC-платежей мне более-менее понятно (необходимо наличие особой SIM-карты). Но ведь вся прелесть этой технологии заключается в уменьшении количества карточек (не только банковских), которые необходимо носить с собой. Реально ли это сегодня воплотить или пока рано?

- Вопрос задан более трёх лет назад

- 225545 просмотров

Для NFC-платежей мне более-менее понятно (необходимо наличие особой SIM-карты)

1. Далеко не все пропуска работают на 13.56 МГц и подпадают под стандарты NFC. Даже хуже, подавляющее большинство сейчас — низкочастотные (125 килогерц и т.д.). ключевые слова: HID proxcard clamshell.

Да, именно БСК это 13.56 МГц и ISO-14443, но там проприетарная реализация от NXP (Mifare), и взломаны только старые поколения карт Mifare.

Соответственно, если хотите эмулировать БСК — то Вам надо стать партнером самого Метрополитена и интегрироваться в их систему. Иначе — никак.

Есть, правда, тупые read-only Mifare Ultralight карты в Москве, в принципе, их можно эмулировать с телефона, но их все равно надо сначала купить удобным образом.

2. Про сложности с клонированием коллега выше уже сказал. Все платежные смарт-карты подразумевают что на них в защищенной памяти зашиты, грубо говоря, секретные ключи и/или секретные данные, а наружу карта отдает только то, что надежно атуентифицирует ее перед считывателем. Достать из защищенной памяти ценные данные можно, но это слишком дорого.

3. Раработчики и интеграторы об этом уже подумали. Да, смартфон с NFC может эмулировать несколько бесконтактных банковских карт, но есть одна проблема — как NFC SE SIM, так и встроенные в железо NFC SE требуют секретных ключей для установления защищенного канала с SE. В случае с NFC SE SIM — это сложная процедура, договора и геморрой с ОПСОСом, чья SIM, а в случае со встроенным NFC SE — то же самое, но уже c производителем телефона. Понятно, что MasterCard может сделать это для работы своего PayPass Wallet на популярных марках Android-смартфонов, но частное лицо или небольшая фирма — едва ли: как минимум, слишком долго и дорого.

Смарт-карты по определению предполагают, что их нельзя скопировать, для этого их и делают.

Существуют атаки, но они работают не всегда и не везде, и требуют отдельного железа.

В общем, ответ — «нереально».

Зависит от того, какую бесконтактную смарт-карту вы хотите эмулировать.

Если речь идет о HID prox, EM-Marin и им подобные(кстати, Clamshell это всего-лишь разновидность корпуса карты), работающие на частоте 125 КГц, то ничего не выйдет.

Эмулировать карты Mifare можно:

Ultralight и Classic — только при наличии поддержки чипсетом аппарата. Для Classic-а потребуются ключи.

DESFire — все несколько сложнее, но в принципе можно, если вы напишете эмулятор SAM-а, и у вас также будут все необходимые ключи.

Теперь что касается высказывания предыдущего корреспондента относительно метро.

В метро используются преимущественно Mifare Ultralight и никаких «проприетарных» карт там нет. Mifare является стандартом дэ факто и везде одинаков. Безусловно, Ultralight — карта тупая, но совсем не ReadOnly. У нее читаются все сектора без каких-либо трудностей. Если скачать прогу от NXP TadInfo в маркете, то можно увидеть дамп любой метрошной карты.

В реальной жизни основная проблема копирования Mifare Classic и Ultralight состоит в том, что UID на этих картах прошивается на заводе, он уникален для каждой карты и не изменяем. И даже есть у вас есть белый пластик и есть все ключи(для Classic-а), то повторить его полностью вы не сможете из-за того же UID-а.

Таким образом, если ваш чипсет поддерживает работу с произвольными UID-ами, то вы можете эмулировать карты Mifare при условии, что самостоятельно напишете программный эмулятор верхнего уровня.

EMV-карты также прекрасно эмулируются, т.к. работают на той же ISO 14445 и на то есть общеизвестные приложения.

Источник